Pour McAfee, apparemment oui :

Pour McAfee, apparemment oui :

Pour ceux qui "testent" des configurations avec différents outils de scan, voici ce que je viens de tester sur un Win 7 64 bits : McAfee dit que sa protection temps réel ne fonctionne plus, ou du moins qu'elle tente de démarrer (sans jamais vraiment réussir...), dès que j'ai installé SpyBot S&D 2.1.

Un peu inquiétant pour le niveau de protection antivirale de la machine, pour le coup !

L'affichage graphique est un peu troublant tout de même : "analyse temps réel lancée", et "démarratge en cours" ?

Et au redémarrage, encore pire:

Et pour finir, après désinstallation de SpyBot et redémarrage, tout est rentré dans l'ordre...

Je suspecte un conflit de hooks sur des routines du noyau (ce ne serait pas forcément un cas isolé...! )

Toutes ces informations étant visibles à tous, par les clients,je voudrais parler du niveau de sécurisation de postes de travail en agence, à la SG.

L'exemple vient ici d'une agence dans le 94 (je donnerai l'adresse exacte en privé pour ceux que cela intéresse).

Système d'exploitation : presque sûr du Windows XP, Luna désactivée... ce système est pourtant en fin de vie (fin de support en avril 2014 !) et Microsoft alerte depuis des mois l'urgence à le migrer... Mais surtout cette version de Windows n'est pas armée pour se défendre contre les menaces actuelles : XP a été conçu il y a plus de 11 ans !

Antivirus : Sophos (vu l'icône non masquée à côté de l'horloge). Là par contre, je ne peux pas dire la version visuellement.

Navigateur : je parierais sur IE 7 !! mais cela pourrait être le 8. De toute façon les 9 et 10 ne sont pas supportés sous XP... et la v8 est le minimum syndical aujourd'hui recommandé, niveau sécurité (malheureusement certaines fonctions de sécurité de IE marchent mieux avec des versions plus récentes de Windows...).

Et le clou du spectacle : l'application interne pour les changements de coordonnées et procurations (pas forcément critique, hum...) est un client léger (donc IE) en HTTP !! sic. Je passerai sur les nombreux bogues de session auxquels la pauvre conseillière a du faire face, des gels complets de l'appli jusqu'à des scénarios non gérés (informations non obligatoires avant, qui le deviennent et qui empêchent la mise à jour d'un compte...).

Je passe sur Office 2003 (Outlook) qui n'est pas non plus sécurisable aujourd'hui pour faire face aux menaces actuelles, et qui arrive également en fin de support en 2014...!

Ha mais j'oubliais ! accès Internet, depuis ce même poste de travail, en parallèle de l'application web, si si !! :(

Je pense donc simplement terminer en rappelant cet article de l'ANSSI : http://www.ssi.gouv.fr/fr/bonnes-pratiques/recommandations-et-guides/

Un de mes collègues m'a remonté l'URL suivante, concernant une "alerte Flash Player pas à jour" :

http://watchnow.vehnix.com/?sov=255929006&hid=ckigcicqckgs&ctrl1=noiframe&id=aROS-verid60

Une autre URL menant au même endroit est la suivante : http://watchnow.vehnix.com/?sov=217006002&hid=bljljlhbljljbjfr&ctrl1=noiframe&id=XNSX.fr%7C%7Cron02.com

Au niveau filtrage sur URL, c'est pas top : https://www.virustotal.com/en/url/52f4f154396f9cc4a76950d4943007a02a50fe50579948712bd9da90a7f3ef94/analysis/1374070465/

| Normalized URL: | http://watchnow.vehnix.com/?sov=217006002&hid=bljljlhbljljbjfr&ctrl1=noiframe&id=XNSX.fr%7C%7Cron02. |

| Detection ratio: | 0 / 39 |

| Analysis date: | 2013-07-17 14:14:25 UTC ( 1 minute ago |

Et le système Web Inspector passe totalement à côté, malheureusement :

En fait, le téléchargement à proprement parler se fait à partir de : downloads.getsoftfree.com/get/click/4ff96d73/?uid=yk103C6NWl&filename=Flash%20Player%2012

1 moteur (Fortinet) sur VT le détecte actuellement : https://www.virustotal.com/en/url/3bf0bd076801d6464d08dc331a63d9249f87a51af3dc5b00e2a73fbaafdc895d/analysis/1374070751/

| Normalized URL: | http://downloads.getsoftfree.com/get/click/4ff96d73/?uid=yk103C6NWl&filename=Flash%20Player%2012 |

| Detection ratio: | 1 / 39 |

| Analysis date: | 2013-07-17 14:19:11 UTC ( 1 minute ago ) |

| Fortinet | Malware site |

Pour être encore plus précis, il faudrait ajouter à cela le moteur de Forefront TMG (car il le boque aussi).

Puis, 7 moteurs AV sur 47 semblent détecter le fichier exécutable : https://www.virustotal.com/en/file/d4b19779b88c99552b2524eb1fee2312ff11c6a95f28437dd65abef95d4071f9/analysis/1374070866/

| SHA256: | d4b19779b88c99552b2524eb1fee2312ff11c6a95f28437dd65abef95d4071f9 |

| File name: | setup.exe"; filename*=utf-8''Flash%20Player%2012.exe |

| Detection ratio: | 7 / 47 |

| Analysis date: | 2013-07-17 14:21:06 UTC ( 4 minutes ago ) |

Agnitum 20130717

AhnLab-V3 20130717

AntiVir 20130717

Antiy-AVL 20130717

Avast Win32:Installer-L [PUP] 20130717

AVG 20130717

BitDefender 20130717

ByteHero 20130613

CAT-QuickHeal 20130717

ClamAV 20130717

Commtouch 20130717

Comodo Application.Win32.AirAdInstaller.A 20130717

DrWeb 20130717

Emsisoft 20130717

eSafe 20130714

ESET-NOD32 a variant of Win32/AirAdInstaller.A 20130717

F-Prot 20130717

F-Secure 20130717

Fortinet 20130717

GData 20130717

Ikarus not-a-virus:AdWare.Win32.AirAdInstaller 20130717

Jiangmin 20130717

K7AntiVirus 20130716

K7GW 20130716

Kaspersky 20130717

Kingsoft Win32.Troj.Generic.a.(kcloud) 20130708

Malwarebytes 20130717

McAfee 20130717

McAfee-GW-Edition 20130717

Microsoft 20130717

MicroWorld-eScan 20130717

NANO-Antivirus 20130717

Norman 20130716

nProtect 20130717

Panda 20130717

PCTools 20130717

Rising 20130717

Sophos AirInstaller 20130717

SUPERAntiSpyware 20130717

Symantec 20130717

TheHacker 20130717

TotalDefense 20130717

TrendMicro 20130717

TrendMicro-HouseCall 20130717

VBA32 20130717

VIPRE AirInstaller (fs) 20130717

ViRobot 20130717

Certes, ClamAV est à rajouter dans cette liste, bien qu'il n'y apparaisse pas, car il le détecte en PUA.

Moralité, l'approche de défense en profondeur est encore une fois nécessaire ! Il ne va pas être simple à mon avis d'expliquer aux utilisateurs lambdas ici qu'il s'agit d'une vraie-fausse alerte, aux mêmes couleurs que la vraie...!

While checking Update Checker results, I saw the following:

A bit astonished, since I believe I had manually checked for Opera's updates...

Nonetheless, let's do it once again.

Hmmm okay my Opera is not the version 15...

Let's try to update it then!

oooops... must be something wrong here! :(

In a nutshell, it's good to have software updates reminders, but best to have a repro (test lab) to investigate and double check before ringing the bells...!

Un peu de veille, de temps en temps. Laisser quelques machines tourner avec des configs courantes, et observer ce qu'il se passe.

Ici, un Java 7 mise à jour 17 sur un XP SP3 basique, tente de se mettre à jour vers la dernière version en date : la u25.

Ok, l'avertissement "nouvelle mise à jour de Java disponible" apparaît comme un grand.

Ok, si l'on clique sur l'icône dans la barre de notification, la procédure de mise à jour se lance...

MAIS... le processus global échoue.

La session est pourtant administrateur local du poste... Que faut-il de plus ? Ok l'accès Internet passe par un proxy mais il est paramétré dans tous les navigateurs (dont IE)...

Ce n'est pas la première fois que je constate ce type de plantages lors de la mise à jour de Java en automatique.

Voici qui devait expliquer au moins en partie pourquoi le parc Java dans le grand public, mais aussi en PME, migre très mal tout seul vers des versions à jour...

A vos gestions de parc, donc...

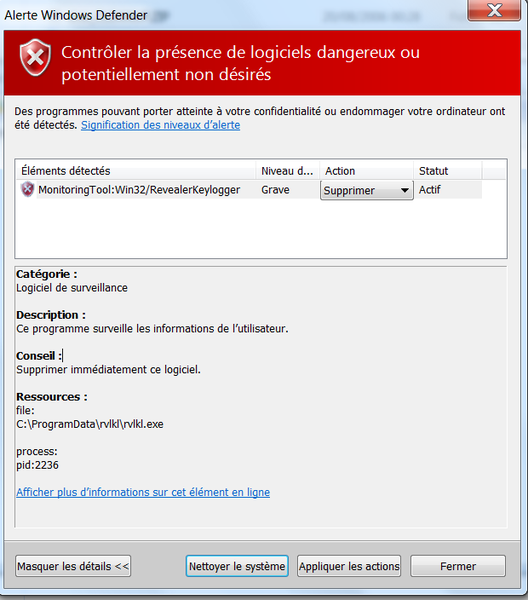

En regardant l'émission Capital sur M6, concernant l'espionnage dans le cadre du travail (sujet toujours intéressant... :) ) j'ai repéré qu'il était question apparemment de l'outil Revealer Keylogger.

J'ai voulu vérifier... et effectivement, un logiciel éponyme existe : http://www.logixoft.com/fr-fr/index On remarquera que la version payante propose des fonctions supplémentaires (http://www.logixoft.com/fr-fr/free-keylogger-download), proches du rootkit dans le principe : invisibilité dans le Gestionnaire des tâches, invisibilité dans l'Explorateur Windows (et non pas "sur le disque", à mon avis...), invisibilité dans les modules de démarrage (à vérifier quand même avec un Autoruns, mais soit).

Un doute me prend quant à la détection antivirale... Ouf, au moins, Windows Defender sous Windows 7 le détecte en natif ! (malheureusement, sous XP, par exemple, cela ne se produira pas par défaut).

Voici ce que VirusTotal dit (https://www.virustotal.com/fr/file/f20f231ce7c5ec7a0c0ac285f50e4cffe5846a2b3ad77bbe1e8eaff7739faad0/analysis/1370203333/) :

| SHA256: | f20f231ce7c5ec7a0c0ac285f50e4cffe5846a2b3ad77bbe1e8eaff7739faad0 |

| Nom du fichier : | rvlkl.exe |

| Ratio de détection : | 6 / 45 |

| Date d'analyse : | 2013-06-02 20:02:13 UTC (il y a 1 minute) |

| Agnitum | 20130602 | |

| AhnLab-V3 | 20130602 | |

| AntiVir | 20130602 | |

| Antiy-AVL | 20130602 | |

| Avast | 20130602 | |

| AVG | 20130602 | |

| BitDefender | 20130602 | |

| ByteHero | 20130529 | |

| CAT-QuickHeal | 20130531 | |

| ClamAV | 20130602 | |

| Commtouch | 20130601 | |

| Comodo | 20130602 | |

| DrWeb | 20130602 | |

| Emsisoft | Win64/KeyLogger.RevealerKeylogger.AMN (A) | 20130602 |

| eSafe | 20130530 | |

| ESET-NOD32 | a variant of Win64/KeyLogger.RevealerKeylogger.NAA | 20130602 |

| F-Prot | 20130601 | |

| F-Secure | 20130602 | |

| Fortinet | 20130602 | |

| GData | 20130602 | |

| Ikarus | 20130602 | |

| Jiangmin | 20130602 | |

| K7AntiVirus | 20130531 | |

| K7GW | 20130531 | |

| Kaspersky | 20130602 | |

| Kingsoft | 20130506 | |

| Malwarebytes | Keylogger.Logixoft | 20130602 |

| McAfee | 20130602 | |

| McAfee-GW-Edition | 20130602 | |

| Microsoft | MonitoringTool:Win32/RevealerKeylogger | 20130602 |

| MicroWorld-eScan | 20130602 | |

| NANO-Antivirus | 20130602 | |

| Norman | 20130602 | |

| nProtect | 20130602 | |

| Panda | Suspicious file | 20130602 |

| PCTools | 20130521 | |

| Rising | 20130531 | |

| Sophos | 20130602 | |

| SUPERAntiSpyware | 20130602 | |

| Symantec | 20130602 | |

| TheHacker | 20130601 | |

| TotalDefense | 20130602 | |

| TrendMicro | 20130602 | |

| TrendMicro-HouseCall | TROJ_GEN.F47V0526 | 20130602 |

| VBA32 | 20130531 | |

| VIPRE | 20130602 | |

| ViRobot | 20130602 |

En d'autres termes, des solutions antivirus très courantes en entreprise, comme McAfee, Symantec, Sophos, et même Trend dans une certaine mesure, ne voient rien... D'autres solutions, répandues dans le grand public, comme AVAST ou Antivir, ne voient rien non plus :( Autrement dit, la discrétion peut être réelle pour une personne non sensibilisée (voire même à l'insu des administrateurs du parc, qui feront confiance à l'antivirus de la machine !).

Pour ceux qui ont un doute, je recommanderais de lancer un scan avec par exemple Windows Defender Offline (http://windows.microsoft.com/fr-fr/windows/what-is-windows-defender-offline), ou le CD de ESET.

Merci néanmoins à Capital pour avoir tenté de sensibiliser le public sur le sujet, et avec des cas visiblement réalistes !

Mes antennes m'ont alerté...

Voici une capture d'écran de la communication envoyée par le Club à ses membres (les fameux GM ;) ), pour indiquer que leur mot de passe a été changé (de force...! ) et qu'ils doivent en spécifier un nouveau pour remplacer celui temporaire (fourni dans le courriel)...

Cela ressemble étrangement à une action suite à une suspicion d'intrusion... par précuaution voire par nécessité.

Je n'ai pas trouvé trace d'annonce d'un tel incident... si quelqu'un a l'info, je suis preneur :)

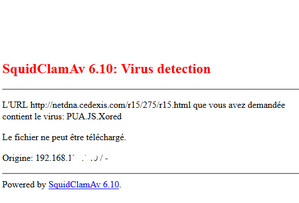

Comme souvent, un point de départ totalement hors sujet antivirus... En navigant sur : www.mediapart.fr !

Et notamment : http://www.mediapart.fr/journal/france/070513/sarkozy-black-out-sur-son-compte-de-campagne

SquidClamAV déclenche différentes alertes mais qui ne sont pas visibles durant la navigation. Il doit s’agir de composants imbriqués dans la page globale visitée, et seule l’analyse des journaux (snif) lève le lièvre.

<snip>

1368390567.284 582 192.168.XXX.YYY TCP_MISS/301 567 GET http://level3.cedexis.com/r15/32/r15.html? - DIRECT/207.123.33.126 text/html

1368390567.427 108 192.168.XXX.YYY TCP_MISS/200 896 GET http://192.168.XXX.ZZZ/cgi-bin/clwarn.cgi.fr_FR? - DIRECT/192.168.XXX.ZZZ text/html

<snip>

1368390575.246 296 192.168.XXX.YYY TCP_MISS/301 566 GET http://sfr.cedexis.com/r15/102/r15.html? - DIRECT/93.17.156.250 text/html

1368390575.387 99 192.168.XXX.YYY TCP_MISS/200 894 GET http://192.168.XXX.ZZZ/cgi-bin/clwarn.cgi.fr_FR? - DIRECT/192.168.XXX.ZZZ text/html

<snip>

1368390584.019 820 192.168.XXX.YYY TCP_MISS/200 530 GET http://ec2-ap-northeast-1a.cedexis.com/r15/r15lgc.js? - DIRECT/175.41.250.60 application/x-javascript

1368390584.460 387 192.168.XXX.YYY TCP_MISS/301 578 GET http://ec2-ap-northeast-1a.cedexis.com/r15/r15.html? - DIRECT/175.41.250.60 text/html

1368390584.601 84 192.168.XXX.YYY TCP_MISS/200 902 GET http://192.168.XXX.ZZZ/cgi-bin/clwarn.cgi.fr_FR? - DIRECT/192.168.XXX.ZZZ text/html

1368390600.699 156 192.168.XXX.YYY TCP_MISS/200 646 GET http://static.mediapart.fr/cedexis/cdx10b.js? - DIRECT/95.131.141.3 application/javascript

1368390600.843 114 192.168.XXX.YYY TCP_MISS/200 646 GET http://static.mediapart.fr/cedexis/cdx10b.js? - DIRECT/95.131.141.3 application/javascript

1368390602.150 1276 192.168.XXX.YYY TCP_MISS/200 100548 GET http://static.mediapart.fr/cedexis/cdx10b-100KB.js? - DIRECT/95.131.141.3 application/javascript

1368390602.385 214 192.168.XXX.YYY TCP_MISS/200 349 GET http://report.init.cedexis-radar.net/f1/aqfQCW4caFOOaaaaJpUpuqxUksGaCJgjW49raiZ7J1hqrsipaaaaaaaaaaaaaaaaaZDjafspaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaagZGaaaaaaaaa/1/10490/1986/1/0/179/0 - DIRECT/178.33.229.168 application/x-javascript

1368390602.450 227 192.168.XXX.YYY TCP_MISS/200 349 GET http://report.init.cedexis-radar.net/f1/aqfQCW4caFOOaaaaJpUpuqxUksGaCJgjW49raiZ7J1hqrsipaaaaaaaaaaaaaaaaaZDjafspaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaagZGaaaaaaaaa/1/10490/1986/0/0/139/0 - DIRECT/178.33.229.168 application/x-javascript

1368390602.473 250 192.168.XXX.YYY TCP_MISS/200 349 GET http://report.init.cedexis-radar.net/f1/aqfQCW4caFOOaaaaJpUpuqxUksGaCJgjW49raiZ7J1hqrsipaaaaaaaaaaaaaaaaaZDjafspaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaagZGaaaaaaaaa/1/10490/1986/14/0/619/0 - DIRECT/178.33.229.168 application/x-javascript

1368390603.341 367 192.168.XXX.YYY TCP_MISS/200 296 GET http://ping.chartbeat.net/ping? - DIRECT/184.73.194.227 image/gif

1368390604.311 119 192.168.XXX.YYY TCP_MISS/200 359 GET http://probes.cedexis.com/? - DIRECT/37.59.8.25 application/javascript

En prenant la requête http juste avant celle où le poste est redirigé sur la bannière d’alerte, voici la vraie l’alerte qui devrait apparaître :

D’après le nom de la détection, « Xored », quiconque suivant un peu les modes du monde souterrain VX, hausserait les sourcils. XOR est couramment utilisé pour obfusquer, embrouiller, bref dissimuler du code qui normalement serait « attrapé » par de la recherche de motifs.

Voici le code de la page en question :

<html>

<head>

<meta charset="utf-8"/>

<title></title>

<script>

function cdxt(){this.a=function(){this.c=/rnd=(\d+)-(\d+)-(\d+)-(\d+)-(\d+)-(\d+)-(\w+)-(\d+)/.exec(window.location.search);this.b({s:"l"})};this.b=function(d){var c=window,b=this.c;if(c!==c.parent){d.p={z:b[2],c:b[3],i:b[6]};d.r={z:b[4],c:b[5]};d.m=b[1];c.parent.postMessage(JSON.stringify(d),"*")}};this.d=function(){setTimeout(this.e(),0)};this.e=function(){var a=this;return function(){a.f()}};this.f=function(){var b,j,h,g,m,a,l=0,k,f=[],c="abcdefghijklmnopqrstuvwxyz0123456789",d={};try{j=document.childNodes[1].outerHTML;h=this.c;g=parseInt(h[8],10);for(a=0;a<h[7].length;a++){l+=h[7].charCodeAt(a)}k=Math.floor(l/h[7].length);m=Math.floor(j.length/g);for(a=m;a<j.length;a+=m){f.push(c.charAt((j.charCodeAt(a)^k)%c.length))}b=window.performance.timing;d={s:"s",h:f.join("")};for(a in b){if("number"===typeof b[a]){d[a]=b[a]}}this.b(d)}catch(i){this.b({s:"e"})}}}if("undefined"===typeof cdxu){(function(){var g=window,f=new cdxt(),e=function(){f.d()},i="addEventListener",h="attachEvent";f.a();if(g[i]){g[i]("load",e,false)}else{if(g[h]){g[h]("onload",e)}}}())};

</script>

</head>

<body>

<!-- Copyright 2012 Cedexis Inc. -->

</body>

</html>

OK, il y a bien du Javascript, qui n’a pas l’air très lisible à première vue.

Première hypothèse : le site ou la page ont été compromis, c’est une vraie bannière virale… (avec redirection ailleurs, code d’exploitation, ou pire préparation de la mémoire avant de lancer l’attaque…).

On pourrait espérer qu’au moins un des moteurs antiviraux les plus utilisés, déclenche… que nenni (résultats VT) :

| SHA256: | 894f4863798eaf050021d0220e0ecdc5cb0c737622cd2b9c201974026f24f0df |

| Nom du fichier : | r15.html |

| Ratio de détection : | 0 / 46 |

| Date d'analyse: | 2013-05-12 20:38:03 UTC |

| Antivirus | Résultat | Mise à jour |

| Agnitum | 20130512 | |

| AhnLab-V3 | 20130512 | |

| AntiVir | 20130512 | |

| Antiy-AVL | 20130512 | |

| Avast | 20130512 | |

| AVG | 20130512 | |

| BitDefender | 20130512 | |

| ByteHero | 20130510 | |

| CAT-QuickHeal | 20130510 | |

| ClamAV | 20130512 | |

| Commtouch | 20130512 | |

| Comodo | 20130512 | |

| DrWeb | 20130512 | |

| Emsisoft | 20130512 | |

| eSafe | 20130509 | |

| ESET-NOD32 | 20130512 | |

| F-Prot | 20130512 | |

| F-Secure | 20130512 | |

| Fortinet | 20130512 | |

| GData | 20130512 | |

| Ikarus | 20130512 | |

| Jiangmin | 20130512 | |

| K7AntiVirus | 20130510 | |

| K7GW | 20130510 | |

| Kaspersky | 20130512 | |

| Kingsoft | 20130506 | |

| Malwarebytes | 20130512 | |

| McAfee | 20130512 | |

| McAfee-GW-Edition | 20130512 | |

| Microsoft | 20130512 | |

| MicroWorld-eScan | 20130512 | |

| NANO-Antivirus | 20130512 | |

| Norman | 20130512 | |

| nProtect | 20130512 | |

| Panda | 20130512 | |

| PCTools | 20130512 | |

| Sophos | 20130512 | |

| SUPERAntiSpyware | 20130512 | |

| Symantec | 20130512 | |

| TheHacker | 20130509 | |

| TotalDefense | 20130512 | |

| TrendMicro | 20130512 | |

| TrendMicro-HouseCall | 20130512 | |

| VBA32 | 20130510 | |

| VIPRE | 20130512 | |

| ViRobot | 20130512 |

Oups… ClamAV ne remonte pas de détection mais ha oui c’est vrai, « c’est un PUA donc pas affiché en page principale des résultats ». Soit.

Ne nous désarmons pas, vérifions aussi niveau URL :

|

URL Scanner | Résultat | ||

| URL normalisée : | http://netdna.cedexis.com/r15/275/r15.html | ||

| Ratio de détection : | 0 / 39 | ||

| Date d'analyse : | 2013-05-12 20:36:56 UTC (il y a 3 minutes) | ||

| Analyse de fichier : | Le contenu de la réponse de l'URL ne peut pas être récupéré ou il s'agit d'un format texte (HTML, XML, CSV, TXT, etc.), cela n'a donc pas été ajouté à la file d'attente. | ||

| ADMINUSLabs | Clean site | ||

| AlienVault | Clean site | ||

| Antiy-AVL | Clean site | ||

| Avira | Clean site | ||

| BitDefender | Clean site | ||

| C-SIRT | Clean site | ||

| CLEAN MX | Clean site | ||

| Comodo Site Inspector | Clean site | ||

| CyberCrime | Unrated site | ||

| Dr.Web | Clean site | ||

| ESET | Clean site | ||

| Fortinet | Unrated site | ||

| G-Data | Clean site | ||

| Google Safebrowsing | Clean site | ||

| K7AntiVirus | Clean site | ||

| Kaspersky | Unrated site | ||

| Malc0de Database | Clean site | ||

| Malekal | Clean site | ||

| MalwareDomainList | Clean site | ||

| MalwarePatrol | Clean site | ||

| Minotaur | Clean site | ||

| Netcraft | Clean site | ||

| Opera | Clean site | ||

| ParetoLogic | Clean site | ||

| Phishtank | Clean site | ||

| Quttera | Clean site | ||

| SCUMWARE.org | Clean site | ||

| SecureBrain | Unrated site | ||

| Sophos | Unrated site | ||

| SpyEyeTracker | Clean site | ||

| Sucuri SiteCheck | Clean site | ||

| URLQuery | Unrated site | ||

| VX Vault | Clean site | ||

| Websense ThreatSeeker | Clean site | ||

| Wepawet | Unrated site | ||

| Yandex Safebrowsing | Clean site | ||

| ZDB Zeus | Clean site | ||

| ZeusTracker | Clean site | ||

| zvelo | Clean site | ||

Là par contre, ça en devient un peu frustrant…

Seconde hypothèse ( L ), c’est un faux positif… Il me reste à remonter l’échantillon à ClamAV.

Just sharing my thoughts and experience here... hope that will help some folks.

Main missions of the SOC are in bold.

"watch"

Incident Response:

Security crisis:

Reportings:

Operational security support to projects

Security policy exemption management:

Identity management support