26 novembre 2009

4

26

/11

/novembre

/2009

00:23

A few people I recently met asked me why I do write articles in English, and not (or almost not) in French. Well... the thing is Google Translation is not yet fully functional, and French used to be an international language but things change.

So... voila.

Cet article se base sur une annonce de campagne d'attaque publiée par McAfee sur son blog (AvertLabs) :

http://www.avertlabs.com/research/blog/index.php/2009/11/19/malicious-java-applet-attack-surfaces-as-carrie-prejean-video/

Un service de veille en sécurité que je connais, a relayé cette information, et je les en félicite.

Etant passionné de virologie, je n'ai pu m'empêcher de chercher un peu par moi-même. En effet, la firme Network Associates parle d'une campagne d'attaque utilisant une appliquette Java maline, qui tente de se propager via de l'empoisonnement des résultats Google ("SEO poisonning"). Bien sûr, Java n'est rien sans sa machine virtuelle, qui doit être installée au préalable sur toute machine voulant utiliser une appliquette Java. Ceci contribue donc à réduire la cible de cette attaque.

C'est là que j'ai découvert d'autres éléments intéressants, et qui ne sont pas mentionnés par McAfee dans son article.

En cherchant un peu à travers les moteurs de recherche, j'ai d'abord retrouvé la requête exacte qu'un utilisateur est censé taper dans Google, et qui doit le mener à une source virale :

La voici :

http://www.google.fr/search?rlz=1C1CHNU_enFR333FR333&sourceid=chrome&ie=UTF-8&q=carrie+prejean+sextape+video+download

Dans les premiers liens (5 premiers ! ) on trouve notamment celui-ci :

http://tagally.com/main/article/1DOj

qui relaie en fait vers :

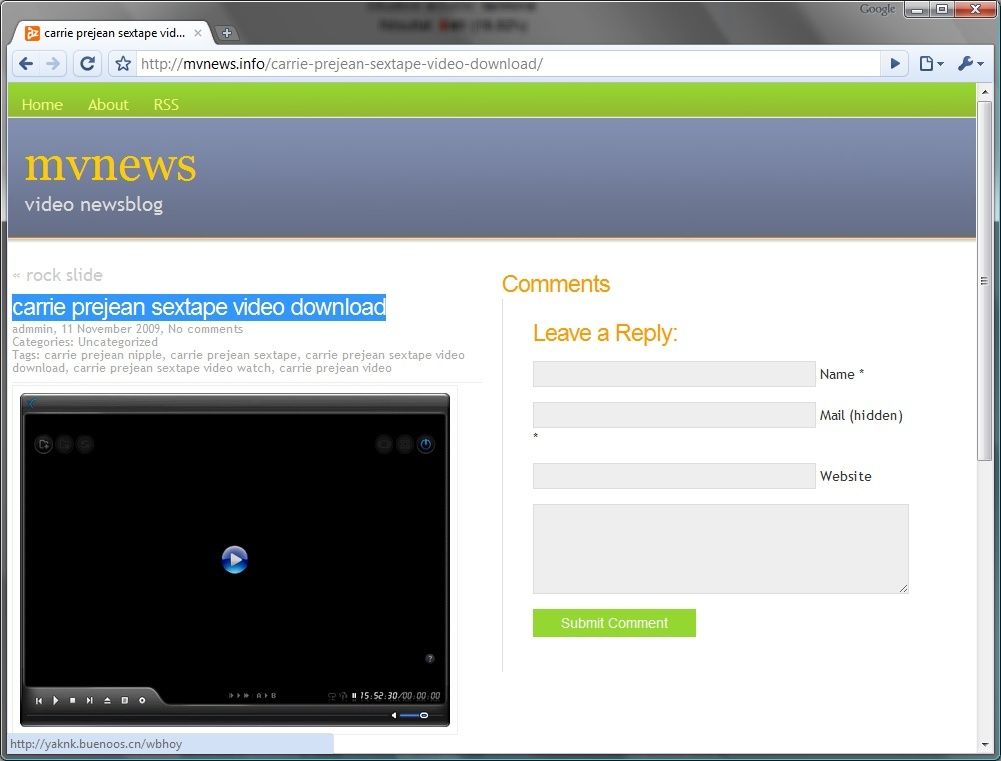

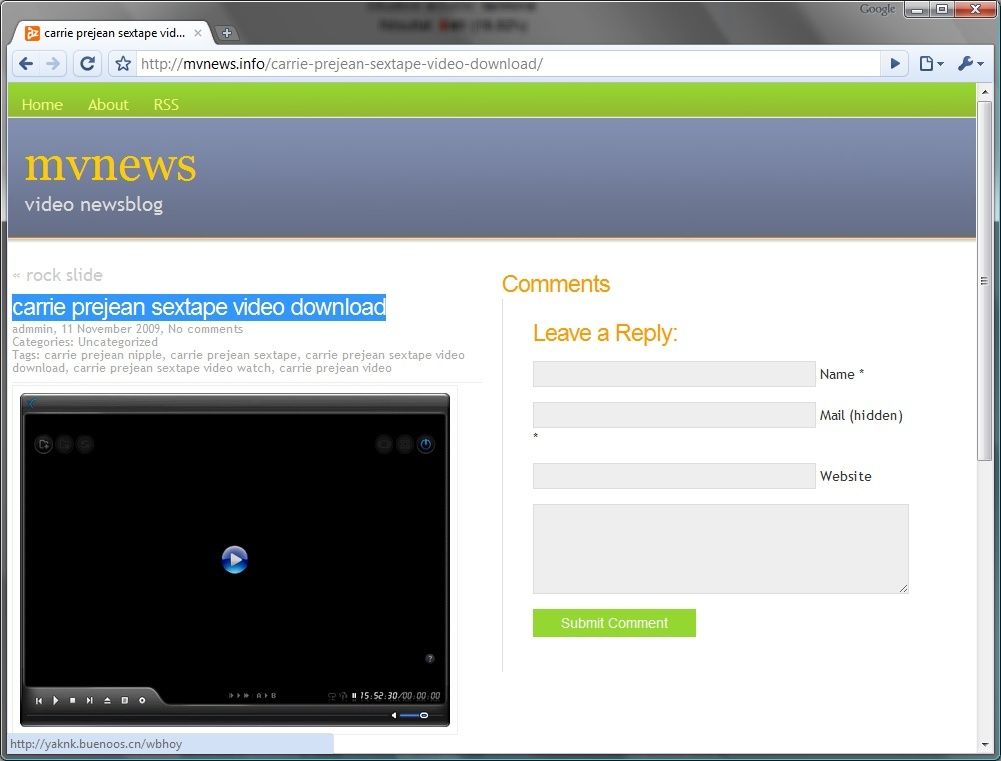

http://mvnews.info/carrie-prejean-sextape-video-download/

On pourra noter d'ailleurs que les mots clefs sont présents dans l'URL, ce qui garantit de très bon classements dans les résultats Google pour ces mêmes mots-clefs.

Sur cette URL donc, on peut voir un "faux Windows Media Player" incrusté dans la page, tel qu'il le serait si un objet multimédia y faisait appel via le navigateur.

En regardant de plus près, un lien apparaît vers ... un site chinois !

http://yaknk.buenoos.cn/wbhoy

Et là, le piège se referme : dès que l'utilisateur tente d'interagir avec la page web piégée, le "faux" Windows Media Player lui renvoie un exécutable à télécharger.

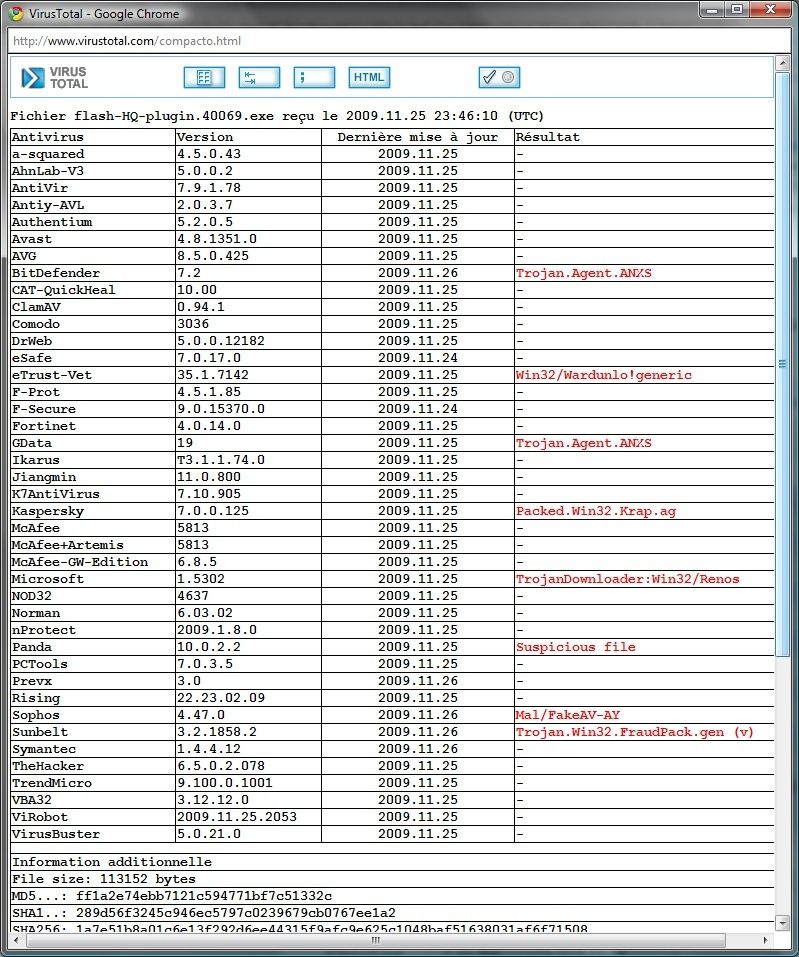

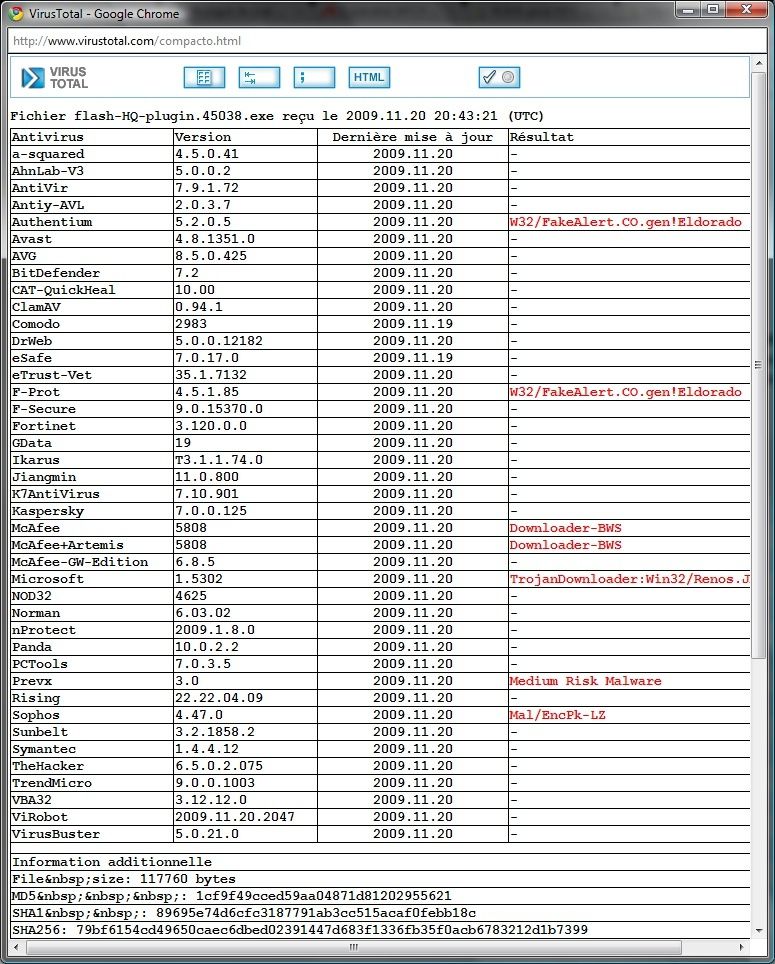

Nom de la bête ? il semble varier dans le temps. Voici un exemple : flash-HQ-plugin.40069.exe. En fait, le nom générique est apparemment : flash-HQ-plugin.ABCDE.exe.

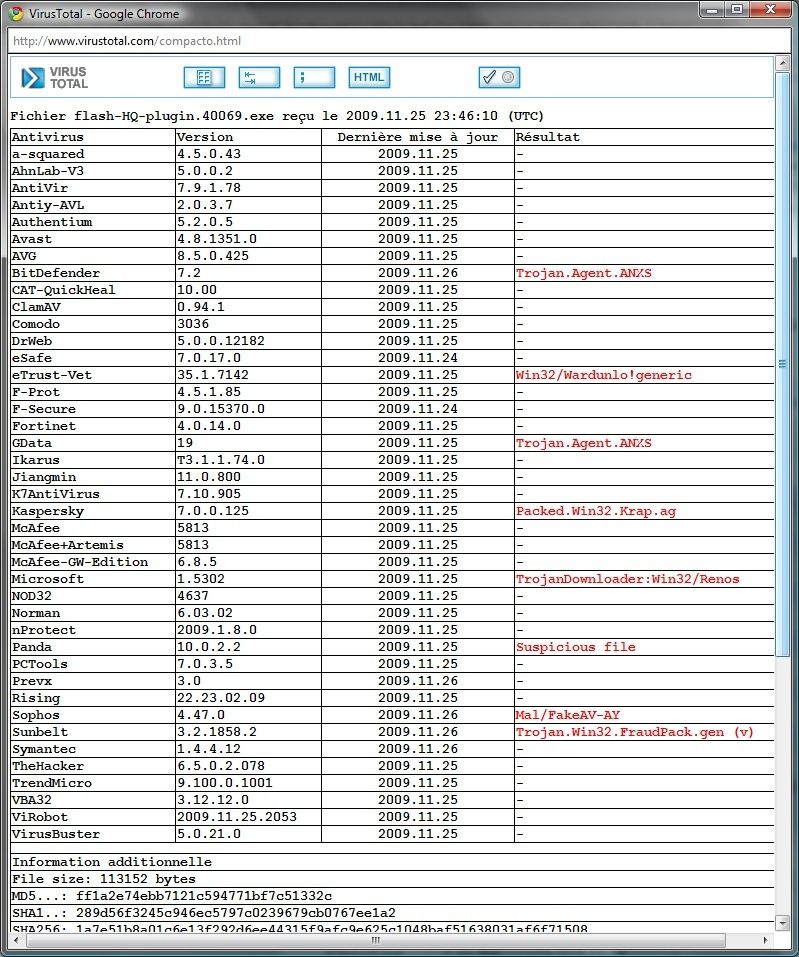

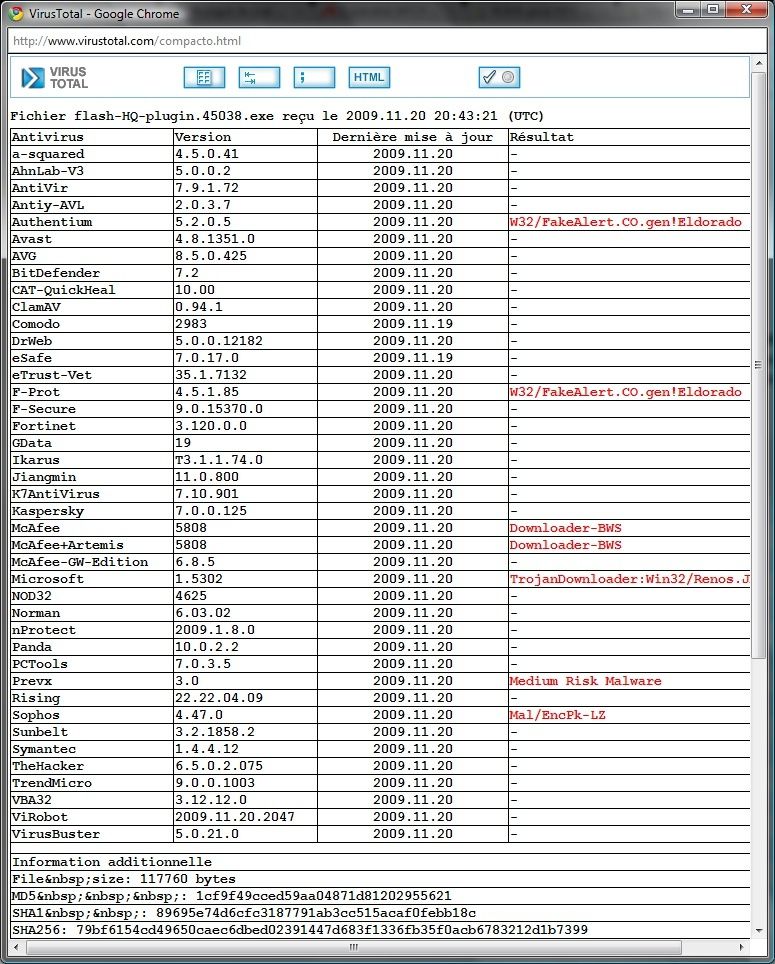

Alors, comme toujours, voici la réponse de quelques solutions de sécurité à cette menace virale :

- Secure Computing (trusted source) : pas de détection

- ironPort : pas de détection (vendredi 20/11/09 au soir, tard...)

- Sophos Antivirus (embarqué) : détection le 20/11

- McAfee : pas de détection.

Les résultats VirusTotal parlent d'eux-mêmes :

- vendredi 20/11/09 : http://www.virustotal.com/fr/analisis/79bf6154cd49650caec6dbed02391447d683f1336fb35f0acb6783212d1b7399-1258749801

- mardi 26/11/09 : http://www.virustotal.com/fr/analisis/1a7e51b8a01c6e13f292d6ee44315f9afc9e625c1048baf51638031af6f71508-1259192770

On pourra remarquer qu'en 6 jours, seul 1 moteur antiviral de plus détecte le fichier......

Evidemment, par rapport à l'article de McAfee, le fait qu'ici la campagne diffuse un code malin binaire, et non pas Java, étend de façon considérable le périmètre cible de l'attaque !

D'ailleurs, le pire n'est pas là. Il semble que le code viral diffusé via ce domaine chinois, évolue dans le temps. Ayant eu la bonne idée de conserver mon résultat VirusTotal de vendredi 20/11/09, en fait, on constate que les moteurs qui détectent le "faux Flash" ne sont pas forcément les mêmes, voire mieux : la détection annoncée n'est pas la même !

La capture ci-dessous parle d'elle même :

Voir notamment : l'alerte Sophos qui change, Authentium qui ne détecte plus, et McAfee qui ne voit rien 1 coup sur 2...

Voir notamment : l'alerte Sophos qui change, Authentium qui ne détecte plus, et McAfee qui ne voit rien 1 coup sur 2...

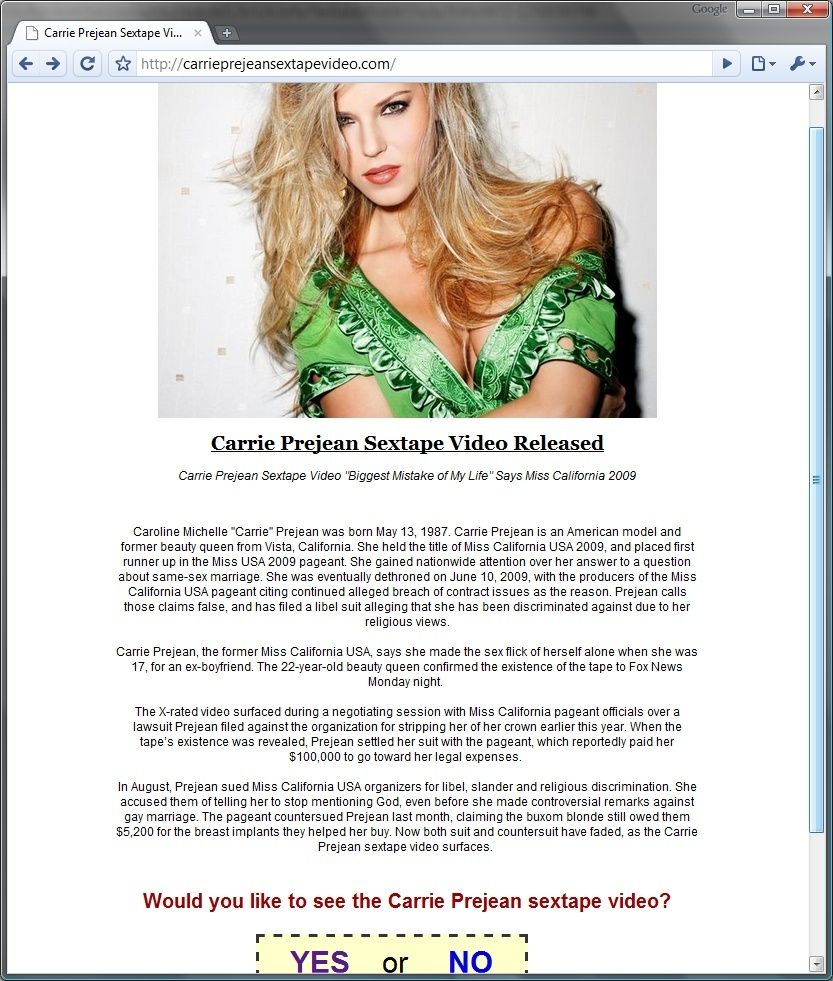

On peut également trouver d'autre sites via les résultats Google, et les liens pointés par ces mêmes réponses. Certains semblent correspondre encore à d'autre type d'attaque (notamment vraie-fausse loterie en ligne).

Exemples :

- http://carrieprejeansextapevideo.com/ ou http://tv.freeish.info/prejean-sextape/

redirige sur :

redirige sur :

http://www.freelotto.com/register.asp?skin=FWinner&affiliateid=ox174&noepu=1&partner=1059366

Comme diraient certains : "ça pique les yeux leur IHM".

- http://celeb-sextapes.net/carrie+prejean+sex+tape (ne marche plus)

- http://carrieprejeanvideodownload.topparked.com/ (marche partiellement en date du 26/11).

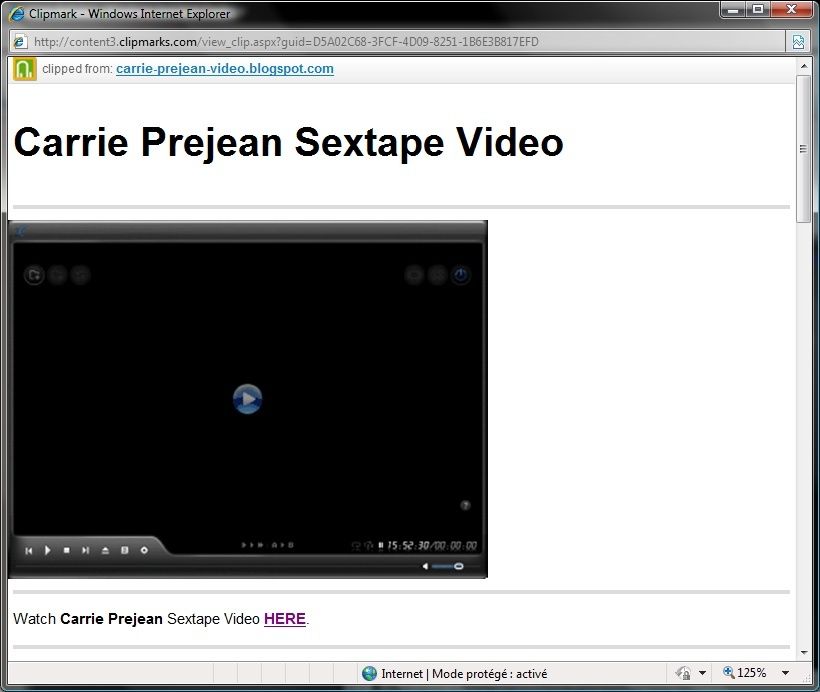

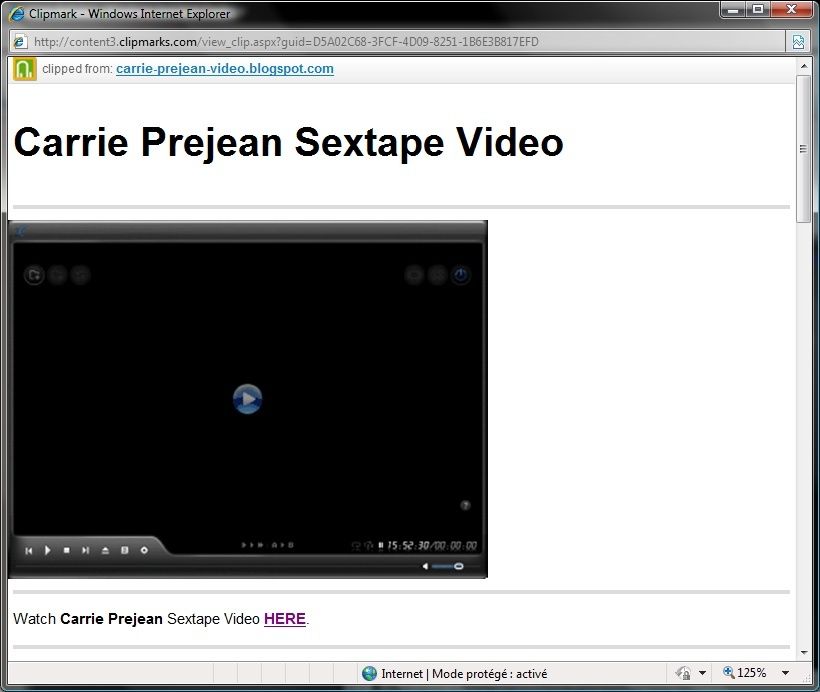

- http://clipmarks.com/clipmark/D5A02C68-3FCF-4D09-8251-1B6E3B817EFD/ qui pointe sur http://content3.clipmarks.com/view_clip.aspx?guid=D5A02C68-3FCF-4D09-8251-1B6E3B817EFD

pointant lui-même sur : http://bear-hunter.biz/index.php?q=Carrie-Prejean-Sextape-Video

et la charge virale est hébergée sur : http://mediastarnetwork.net/xvidplayer.45206.exe

Bref, il y avait à mon sens bien plus intéressant dans cette attaque que de parler d'une exploitation de faille Java qui a déjà des années, et pour laquelle toute JVM à partir de la 1.4 n'est plus vulnérable :

http://www.microsoft.com/technet/security/bulletin/MS03-011.mspx

Ceci dit, le parc Java, notamment en entreprise, est une réelle plaie à mettre jour.

Et il y a bien plus de MS VM (Java v1.3) que l'on croit. Alors quand on sait en plus que tout Java hors 1.6 est obsolète (sauf si contrat support Business)... l'inquiétude peut persister.

So... voila.

Cet article se base sur une annonce de campagne d'attaque publiée par McAfee sur son blog (AvertLabs) :

http://www.avertlabs.com/research/blog/index.php/2009/11/19/malicious-java-applet-attack-surfaces-as-carrie-prejean-video/

Un service de veille en sécurité que je connais, a relayé cette information, et je les en félicite.

Etant passionné de virologie, je n'ai pu m'empêcher de chercher un peu par moi-même. En effet, la firme Network Associates parle d'une campagne d'attaque utilisant une appliquette Java maline, qui tente de se propager via de l'empoisonnement des résultats Google ("SEO poisonning"). Bien sûr, Java n'est rien sans sa machine virtuelle, qui doit être installée au préalable sur toute machine voulant utiliser une appliquette Java. Ceci contribue donc à réduire la cible de cette attaque.

C'est là que j'ai découvert d'autres éléments intéressants, et qui ne sont pas mentionnés par McAfee dans son article.

En cherchant un peu à travers les moteurs de recherche, j'ai d'abord retrouvé la requête exacte qu'un utilisateur est censé taper dans Google, et qui doit le mener à une source virale :

La voici :

http://www.google.fr/search?rlz=1C1CHNU_enFR333FR333&sourceid=chrome&ie=UTF-8&q=carrie+prejean+sextape+video+download

Dans les premiers liens (5 premiers ! ) on trouve notamment celui-ci :

http://tagally.com/main/article/1DOj

qui relaie en fait vers :

http://mvnews.info/carrie-prejean-sextape-video-download/

On pourra noter d'ailleurs que les mots clefs sont présents dans l'URL, ce qui garantit de très bon classements dans les résultats Google pour ces mêmes mots-clefs.

Sur cette URL donc, on peut voir un "faux Windows Media Player" incrusté dans la page, tel qu'il le serait si un objet multimédia y faisait appel via le navigateur.

En regardant de plus près, un lien apparaît vers ... un site chinois !

http://yaknk.buenoos.cn/wbhoy

Et là, le piège se referme : dès que l'utilisateur tente d'interagir avec la page web piégée, le "faux" Windows Media Player lui renvoie un exécutable à télécharger.

Nom de la bête ? il semble varier dans le temps. Voici un exemple : flash-HQ-plugin.40069.exe. En fait, le nom générique est apparemment : flash-HQ-plugin.ABCDE.exe.

Alors, comme toujours, voici la réponse de quelques solutions de sécurité à cette menace virale :

- Secure Computing (trusted source) : pas de détection

- ironPort : pas de détection (vendredi 20/11/09 au soir, tard...)

- Sophos Antivirus (embarqué) : détection le 20/11

- McAfee : pas de détection.

Les résultats VirusTotal parlent d'eux-mêmes :

- vendredi 20/11/09 : http://www.virustotal.com/fr/analisis/79bf6154cd49650caec6dbed02391447d683f1336fb35f0acb6783212d1b7399-1258749801

- mardi 26/11/09 : http://www.virustotal.com/fr/analisis/1a7e51b8a01c6e13f292d6ee44315f9afc9e625c1048baf51638031af6f71508-1259192770

On pourra remarquer qu'en 6 jours, seul 1 moteur antiviral de plus détecte le fichier......

Evidemment, par rapport à l'article de McAfee, le fait qu'ici la campagne diffuse un code malin binaire, et non pas Java, étend de façon considérable le périmètre cible de l'attaque !

D'ailleurs, le pire n'est pas là. Il semble que le code viral diffusé via ce domaine chinois, évolue dans le temps. Ayant eu la bonne idée de conserver mon résultat VirusTotal de vendredi 20/11/09, en fait, on constate que les moteurs qui détectent le "faux Flash" ne sont pas forcément les mêmes, voire mieux : la détection annoncée n'est pas la même !

La capture ci-dessous parle d'elle même :

Voir notamment : l'alerte Sophos qui change, Authentium qui ne détecte plus, et McAfee qui ne voit rien 1 coup sur 2...

Voir notamment : l'alerte Sophos qui change, Authentium qui ne détecte plus, et McAfee qui ne voit rien 1 coup sur 2...On peut également trouver d'autre sites via les résultats Google, et les liens pointés par ces mêmes réponses. Certains semblent correspondre encore à d'autre type d'attaque (notamment vraie-fausse loterie en ligne).

Exemples :

- http://carrieprejeansextapevideo.com/ ou http://tv.freeish.info/prejean-sextape/

redirige sur :

redirige sur :http://www.freelotto.com/register.asp?skin=FWinner&affiliateid=ox174&noepu=1&partner=1059366

Comme diraient certains : "ça pique les yeux leur IHM".

- http://celeb-sextapes.net/carrie+prejean+sex+tape (ne marche plus)

- http://carrieprejeanvideodownload.topparked.com/ (marche partiellement en date du 26/11).

- http://clipmarks.com/clipmark/D5A02C68-3FCF-4D09-8251-1B6E3B817EFD/ qui pointe sur http://content3.clipmarks.com/view_clip.aspx?guid=D5A02C68-3FCF-4D09-8251-1B6E3B817EFD

pointant lui-même sur : http://bear-hunter.biz/index.php?q=Carrie-Prejean-Sextape-Video

et la charge virale est hébergée sur : http://mediastarnetwork.net/xvidplayer.45206.exe

Bref, il y avait à mon sens bien plus intéressant dans cette attaque que de parler d'une exploitation de faille Java qui a déjà des années, et pour laquelle toute JVM à partir de la 1.4 n'est plus vulnérable :

http://www.microsoft.com/technet/security/bulletin/MS03-011.mspx

Ceci dit, le parc Java, notamment en entreprise, est une réelle plaie à mettre jour.

Et il y a bien plus de MS VM (Java v1.3) que l'on croit. Alors quand on sait en plus que tout Java hors 1.6 est obsolète (sauf si contrat support Business)... l'inquiétude peut persister.