13 mai 2009

3

13

/05

/mai

/2009

01:59

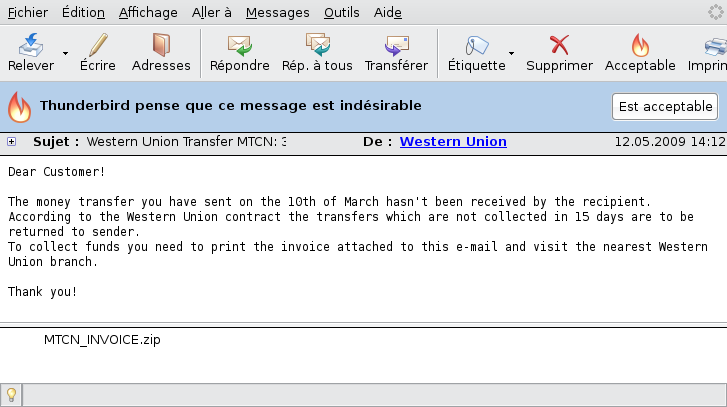

Voici (encore) un petit exemple de ce qui pollue quotidiennement nos B.A.L... avec en prime une charge virale.

Il s'agit bien évidemment d'une contrefaçon d'une communication WesternUnion sur un transfert d'argent qui n'aurait pas abouti !

Commençons par ce qu'un utilisateur "standard" voit :

"Western Union Transfer MTCN: 3251452526"

On pourra noter que, bien qu'il soit rédigé en anglais ce qui va déjà exclure des victimes potentielles toute une population non anglophone, ce courriel est plutôt bien rédigé, sobre, sans faute qui saute aux yeux...

On pourra noter que, bien qu'il soit rédigé en anglais ce qui va déjà exclure des victimes potentielles toute une population non anglophone, ce courriel est plutôt bien rédigé, sobre, sans faute qui saute aux yeux...

Bref, on dirait presque un vrai (malheureusement).

Les mauvaises langues diront que les traducteurs automatiques ont fait des progrès, peut être...

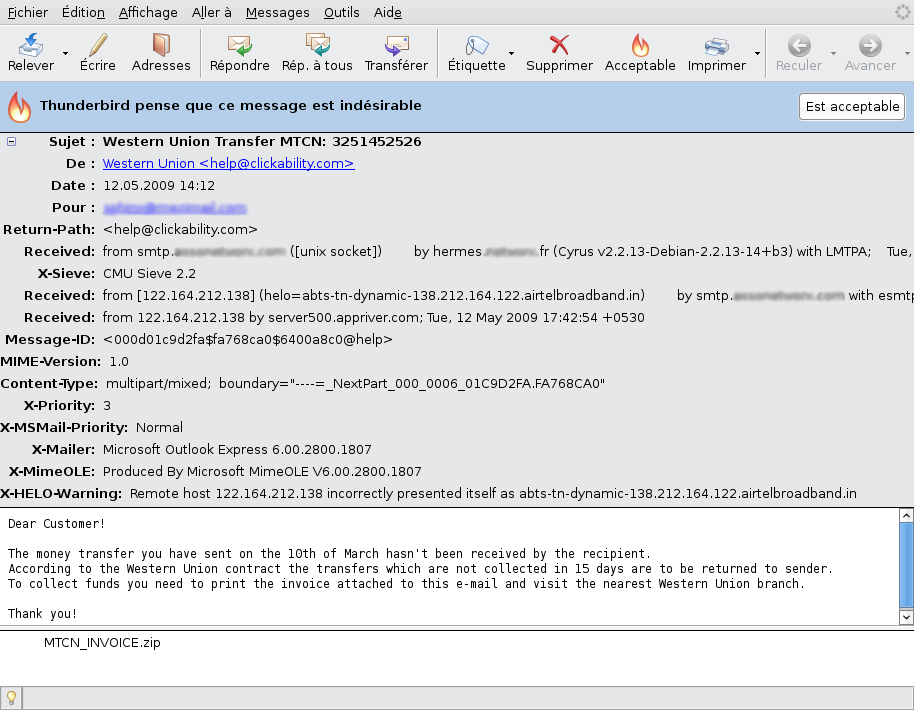

Puis, voici les entêtes de ce courriel :

(ce qu'un utilisateur non averti ne voit donc pas)

On se rend toute de suite compte que la vraie adresse émettrice n'est pas sur la zone DNS westernunion.fr (ou.com). C'est pourtant la vraie zone DNS pour le service de transfert d'argent international qu'est Western Union !

On pourrait donc parler d'une sorte d'usurpation d'identité, pourquoi pas.

Il s'agit en fait techniquement d'une utilisation détournée (et contraire aux bonnes pratiques) du champ "Data From", qui est en fait à valeur informative (et dont le contenu est par conséquent arbitraire !).

En fait, la vraie adresse d'émission SMTP est la suivante : help@clickability.com

Cette adresse apparaît dans le champ "Envelope-From", que le MTA Exim a pris soin de conserver dans les entêtes du courriel. Ce champ est tronqué dans la capture que j'ai réalisé, car la ligne est trop longue :.

from [122.164.212.138] (helo=abts-tn-dynamic-138.212.164.122.airtelbroadband.in) by smtp.%serveur%.%TLD% with esmtp (Exim 4.69) (envelope-from <help@clickability.com>) id 1M3qrQ-0005Ca-So; Tue, 12 May 2009 14:15:06 +0200

Petit rappel, ces 2 champs FROM sont spécifiés dans les RFC 2822 et 2821.

Seul le champ "Envelope From" est obligatoire dans la transaction SMTP permettant le transit du courriel entre serveurs SMTP.

Ce champ est fourni lorsque l'on initie une session SMTP, dont je vous donne un petit mémento basé sur une démo pratique : https://helpdesk.islandnet.com/pep/smtp.php

Revenons aux entêtes du courriel, afin d'un peu mieux cerner son transit.

Le serveur SMTP émetteur initial a pour adresse IP : 122.164.212.138

Une simple recherche Google montre immédiatement que cette adresse est en liste noire chez : Lashback.com (www.unsubscore.com/blacklist.txt)

En poussant un cran plus loin, sur dnsbl.info par exemple, on s'aperçoit que d'autres listes "DSNBL" signalent cette adresse Ip (voir http://www.dnsbl.info/dnsbl-database-check.php). Dans le lot, on reconnait SpamCop (qui n'est pas des moindres) et Barracuda.

Concernant le nom FQDN du serveur SMTP de départ, on le retrouve sur divers sites Internet, notamment ici : http://rss.uribl.com/reports/14d/dns_mx.html

Rank dns_mx Total Not Listed Black

#168 server500.appriver.com:10 19 14 73.7% 2 10.5%

Et là où cela devient tout de suite très concret, c'est qu'on se rend compte que ce serveur est utilisé en pointeur MX de la zone DNS scoot.co.uk !

Information confirmée ici : http://www.domaincrawler.com/domains/view/scoot.co.uk/

Mais ce n'est pas tout... s'agissant d'un pointeur vers une zone tierce, on pourrait supposer qu'il s'agit d'un service de messagerie (externalisée certainement...) utilisé aussi par d'autres sites Internet.

Et là bingo, merci Google (ou malheureusement, selon le point de vue) : une requête de ce type permet de trouver plus d'une centaine de domaines Internet dont l'un des pointeurs MX est le server500.appriver.com !

http://www.google.fr/search?q=site%3Adomaincrawler.com+server500.appriver.com&ie=utf-8&oe=utf-8&aq=t&rls=com.ubuntu:fr:unofficial&client=firefox-a

Il est certainement superflu de rappeler que les éléments détaillés dans cet article tendent à démontrer que ce service de messagerie appriver.com a été compromis au niveau sécurité !

Au sujet de la charge virale :

Le courriel contient une archive au format ZIP.

Voici une analyse virale multi-moteur du fichier EXE (nommé "MTCN_INVOICE.exe") que contient cette archive : lien sur jotti.org.

On a donc affaire à un Zlob ! qui n'est d'ailleurs pas nouveau dans le monde VX.

Dommage d'ailleurs pour Barracuda qui implémente normalement ClamScan comme couche antivirale, le test sur Jotti.org révèle que Clam ne voit rien pour cette variante de Zlob.

Bref, il ne fait pas forcément bon faire du business avec scoot.co.uk, ni passer par le service de messagerie de Appriver.com !

Il s'agit bien évidemment d'une contrefaçon d'une communication WesternUnion sur un transfert d'argent qui n'aurait pas abouti !

Commençons par ce qu'un utilisateur "standard" voit :

"Western Union Transfer MTCN: 3251452526"

On pourra noter que, bien qu'il soit rédigé en anglais ce qui va déjà exclure des victimes potentielles toute une population non anglophone, ce courriel est plutôt bien rédigé, sobre, sans faute qui saute aux yeux...

On pourra noter que, bien qu'il soit rédigé en anglais ce qui va déjà exclure des victimes potentielles toute une population non anglophone, ce courriel est plutôt bien rédigé, sobre, sans faute qui saute aux yeux...Bref, on dirait presque un vrai (malheureusement).

Les mauvaises langues diront que les traducteurs automatiques ont fait des progrès, peut être...

Puis, voici les entêtes de ce courriel :

(ce qu'un utilisateur non averti ne voit donc pas)

On se rend toute de suite compte que la vraie adresse émettrice n'est pas sur la zone DNS westernunion.fr (ou.com). C'est pourtant la vraie zone DNS pour le service de transfert d'argent international qu'est Western Union !

On pourrait donc parler d'une sorte d'usurpation d'identité, pourquoi pas.

Il s'agit en fait techniquement d'une utilisation détournée (et contraire aux bonnes pratiques) du champ "Data From", qui est en fait à valeur informative (et dont le contenu est par conséquent arbitraire !).

En fait, la vraie adresse d'émission SMTP est la suivante : help@clickability.com

Cette adresse apparaît dans le champ "Envelope-From", que le MTA Exim a pris soin de conserver dans les entêtes du courriel. Ce champ est tronqué dans la capture que j'ai réalisé, car la ligne est trop longue :.

from [122.164.212.138] (helo=abts-tn-dynamic-138.212.164.122.airtelbroadband.in) by smtp.%serveur%.%TLD% with esmtp (Exim 4.69) (envelope-from <help@clickability.com>) id 1M3qrQ-0005Ca-So; Tue, 12 May 2009 14:15:06 +0200

Petit rappel, ces 2 champs FROM sont spécifiés dans les RFC 2822 et 2821.

Seul le champ "Envelope From" est obligatoire dans la transaction SMTP permettant le transit du courriel entre serveurs SMTP.

Ce champ est fourni lorsque l'on initie une session SMTP, dont je vous donne un petit mémento basé sur une démo pratique : https://helpdesk.islandnet.com/pep/smtp.php

Revenons aux entêtes du courriel, afin d'un peu mieux cerner son transit.

Le serveur SMTP émetteur initial a pour adresse IP : 122.164.212.138

Une simple recherche Google montre immédiatement que cette adresse est en liste noire chez : Lashback.com (www.unsubscore.com/blacklist.txt)

En poussant un cran plus loin, sur dnsbl.info par exemple, on s'aperçoit que d'autres listes "DSNBL" signalent cette adresse Ip (voir http://www.dnsbl.info/dnsbl-database-check.php). Dans le lot, on reconnait SpamCop (qui n'est pas des moindres) et Barracuda.

Concernant le nom FQDN du serveur SMTP de départ, on le retrouve sur divers sites Internet, notamment ici : http://rss.uribl.com/reports/14d/dns_mx.html

Rank dns_mx Total Not Listed Black

#168 server500.appriver.com:10 19 14 73.7% 2 10.5%

Et là où cela devient tout de suite très concret, c'est qu'on se rend compte que ce serveur est utilisé en pointeur MX de la zone DNS scoot.co.uk !

Information confirmée ici : http://www.domaincrawler.com/domains/view/scoot.co.uk/

Mais ce n'est pas tout... s'agissant d'un pointeur vers une zone tierce, on pourrait supposer qu'il s'agit d'un service de messagerie (externalisée certainement...) utilisé aussi par d'autres sites Internet.

Et là bingo, merci Google (ou malheureusement, selon le point de vue) : une requête de ce type permet de trouver plus d'une centaine de domaines Internet dont l'un des pointeurs MX est le server500.appriver.com !

http://www.google.fr/search?q=site%3Adomaincrawler.com+server500.appriver.com&ie=utf-8&oe=utf-8&aq=t&rls=com.ubuntu:fr:unofficial&client=firefox-a

Il est certainement superflu de rappeler que les éléments détaillés dans cet article tendent à démontrer que ce service de messagerie appriver.com a été compromis au niveau sécurité !

Au sujet de la charge virale :

Le courriel contient une archive au format ZIP.

Voici une analyse virale multi-moteur du fichier EXE (nommé "MTCN_INVOICE.exe") que contient cette archive : lien sur jotti.org.

On a donc affaire à un Zlob ! qui n'est d'ailleurs pas nouveau dans le monde VX.

Dommage d'ailleurs pour Barracuda qui implémente normalement ClamScan comme couche antivirale, le test sur Jotti.org révèle que Clam ne voit rien pour cette variante de Zlob.

Bref, il ne fait pas forcément bon faire du business avec scoot.co.uk, ni passer par le service de messagerie de Appriver.com !