For non-French speaking people, I suggest you to use http://translate.google.com/translate?js=n&prev=_t&hl=en&ie=UTF-8&layout=2&eotf=1&sl=fr&tl=en&u=http%3A%2F%2Fwww.ph-v.net%2Farticle-socialbox-de-facebook-et-la-securite-77526428.html

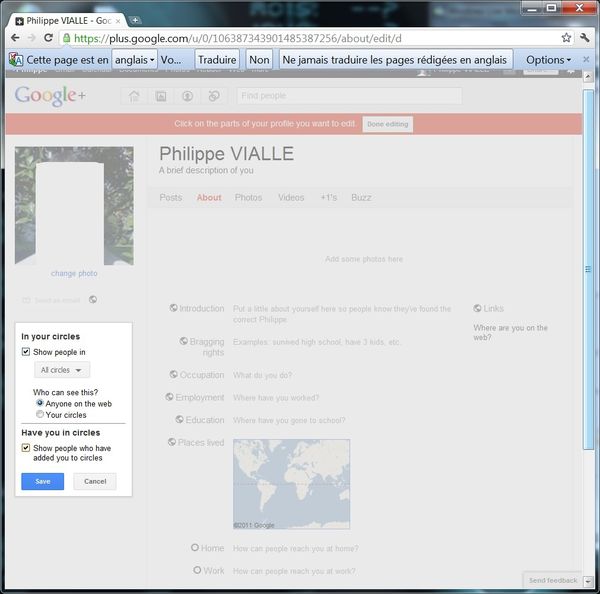

Ayant reçu l'invitation suivante, j'ai préféré ne pas la jeter aux indésirables et jouer le jeu :

J'ai donc cliqué sur le lien "de téléchargement". Au passage, je ne sais toujours pas qui, de mes contacts, m'a invité sur SocialBox...

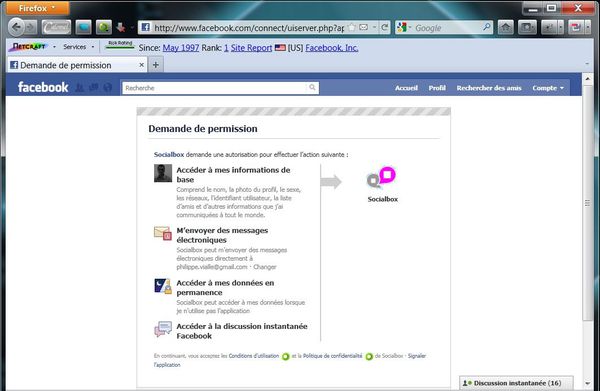

Première surprise, un clic sur le lien m'amène sur l'avertissement Facebook suivant :

Je ne vois pas trop le lien avec l'application SocialBox, mais il semble qu'il faille rabaisser la sécurité de Facebook (ie désactiver le HTTPS) pour y accéder. Pas très rassurant. Je tente quand même...

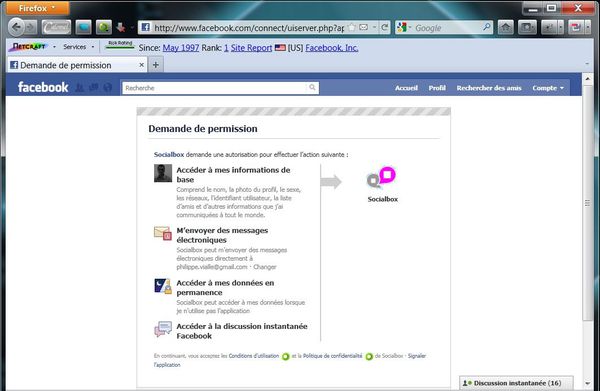

Là, on me demande mon accord pour que l'application, que je n'ai pas vue, accède à mes données. Ok sur le principe, mais concrètement, je ne sais toujours pas où je vais...

Ok, je tente (toujours)...

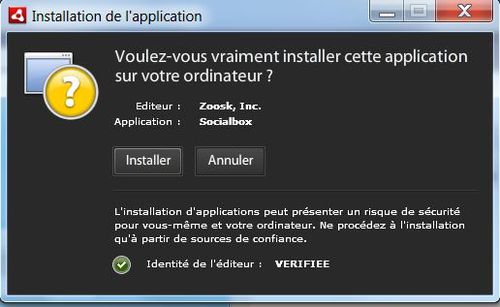

J'arrive enfin au téléchargement de l'application. Tiens, un avertissement Adobe AIR apparaît. C'est du du Flash, porté à l'extérieur du navigateur.

On remarquera qu l'avertissement parle de SocialBox, avec sa version (1.96.23.air), mais surtout, que l'application est sur le nuage d'Amazon : s3.amazonaws.com. Donc, l'application n'est en soi pas hébergée par Facebook. Est-ce une application officielle ? difficile à dire en l'état.

Je vais donc pousser plus loin et faire "ouvrir".

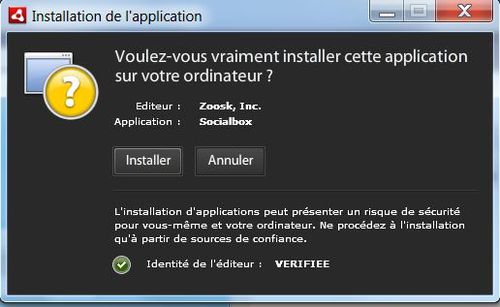

A ce moment-là, la sécurité applicative AIR intervient. Un message me demande de confirmer que je veux installer l'application sur mon ordinateur :

Il apparaît donc qu'en fait, c'est Zoosk qui a signé l'application. Pas Facebook, pas Amazon. Comment faire le lien, comment être sûr qu'il s'agit bien d'une application légitime et officielle ?

Zoosk est plus connu pour son système de rencontres amoureuses proche de meetic...

Je tente encore en faisant "installer".

La, c'est une acceptation de la licence d'utilisation qui est nécessaire, la fameuse EULA. Tout en anglais, je me demande comment les non anglophones et non juristes, pourront s'y retrouver.

Mais toujours OK sur le principe.

Je vais donc accepter !

Bilan : ai-je installé une application officielle Facebook ? aucune idée réelle.

Cette application a demandé des accès à mon compte, que j'ai du valider avant d'apprendre qu'elle n'était pas signée par Facebook... mes données personnelles vont-elles être compromises ? je ne le sais.

Bref, en l'état, je ne peux recommander d'utiliser cette application ni ce mode de publication d'applications facebook !

--------------------------------------------------------------------------------------------------------------------------------------------------

Niveau protocolaire :

Quelques surprises, bonnes et mauvaises :

Les destinations des requêtes :

Non, il n'y a pas que Facebook...Voici une capture réalisée en lançant SocialBox, session préalablement fermée :

Le cache DNS local de la machine jouant, les réponses ne sont pas toutes visibles.

Voici la liste miniale des domaines qui semblent nécessaires :

- canary.msg.zoosk.com

- api.facebook.com

- www.google-analytics.com

- dodafhx8iz0gg.cloudfront.net

- login.socialbox.com

- chat.facebook.com

- graph.facebook.com

- www.facebook.com

- static.ak.fbcdn.net

- chat.facebook.com

Au passage, il est notable que l'authentification de session se fait avec login.socialbox.net. Facebook aurait donc mis un SSO entre leurs infrastructures et celles de socialbox.net ?

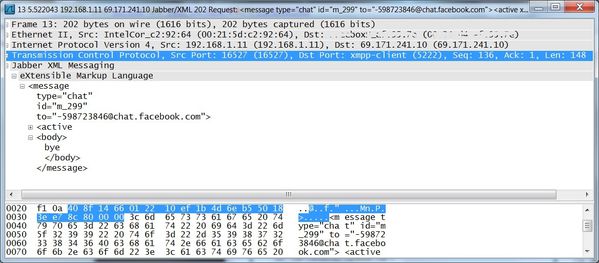

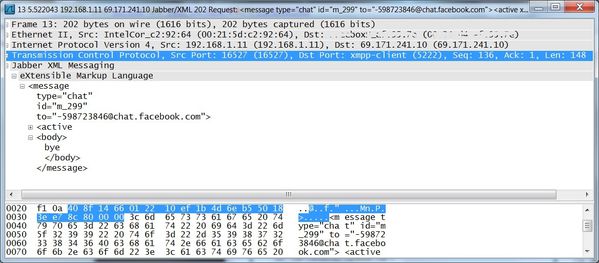

Le protocole de chat :

C'est du Jabber !

Port destination TCP 5222. Je doute qu'il soit ouvert sur les pare-feux des entreprises ayant une vraie architecture de filtrage des accès vers Internet... une charge en perspective pour les administrateurs réseau, les assistances utilisateurs, et les acteurs sécurité !

Mais surtout, le chat se fait en clair !

Comme on peut le voir, le mot "bye" a bien été envoyé au contact de la session Facebook.

L'authentification :

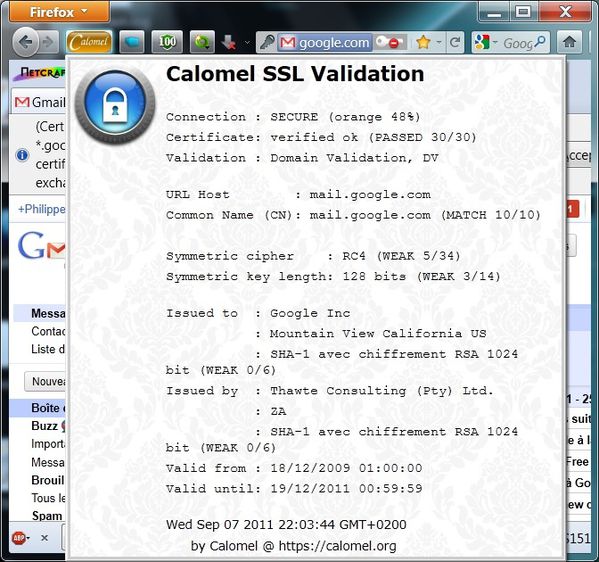

Est bien chiffrée en TLS v1, donc cela semble plutôt sérieux.

Elle se fait avec api.facebook.com au départ. Puis, avec login.socialbox.com.

Les autres requêtes :

En fait, la toute première requête pour ouvrir l'interface d'authentification, se fait vers canary.msg.zoosk.com.

Elle indique en "agent utilisateur" :

Mozilla/5.0 (Windows; U; fr-FR) AppleWebKit/531.9 (KHTML, like Gecko) AdobeAIR/2.7

Tiens, pourtant, Safari (pour Webkit ?) n'est pas installé sur la machine.

Après authentification, il semble que SocialBox envoie régulièrement ce qui pourrait être une signature de la configuration de l'utilisateur. Exemple de requête :

GET /__utm.gif?utmwv=4.3as&utmn=2107487742&utmt=event&utme=5(login*login%20-%201.96.13)&utmcs=UTF-8&utmsr=1680x1050&utmsc=24-bit&utmul=fr&utmje=0&utmfl=10.3%20r181&utmhid=1232853870&utmr=-&utmp=&utmac=UA-20714458-3&utmcc=__utma

Eléments reconnaissables, par extrapolation :

- &utmfl=10.3 : Flash, effectivement en version 10.3 sur la machine

- &utmsr=1680x1050&utmsc=24-bit : configuration écran, 24 bits en 1680 par 1050...

- &utmcs=UTF-8 : encoage des caractères par défaut accepté sur le système ?

- &utme=5(login*login%20-%201.96.13) : version de l'application SocialBox, effectivement en 1.96.13

En fait, cette requête est envoyée à l'adresse IP : 74.125.39.139 qui est, comme l'indique le champ "host" de HTTP : www.google-analytics.com !

Ainsi donc, Facebook et/ou l'application SocialBox, feraient des statistiques d'audience via Google Analytics ?

Mise à jour 1 :

Il semble que Facebook ait adopté la logique de Google, pour le déploiement automatique et "forcé" des mises à jour de son application.

Ci-dessous, quelques exemples de notification :

Le 24/06/2011 :

Les notes de publication ne sont pas très bavardes...

Puis, le 01/07/11 :

A ce rythme-là, on sera en version 10 en moins de 6 mois... mais quels sont réellement les changements apportés à l'application ? cela semble opaque.

Le 23/07/11:

Toujours aucune info sur les modifications apportées à l'application... par contre, les privilèges administrateur sont encore nécessaires pour l'installation...

-------------------------------------------------------------------------------------------------

Côté antivirus :

42 moteurs antiviraux différents (en version ligne de commande) ne disent rien pour la version 2.108.5 de SocialBox :

| Antivirus | Version | Last update | Result |

| AhnLab-V3 | 2011.07.02.00 | 2011.07.01 | - |

| AntiVir | 7.11.10.197 | 2011.07.01 | - |

| Antiy-AVL | 2.0.3.7 | 2011.07.01 | - |

| Avast | 4.8.1351.0 | 2011.07.01 | - |

| Avast5 | 5.0.677.0 | 2011.07.01 | - |

| AVG | 10.0.0.1190 | 2011.07.01 | - |

| BitDefender | 7.2 | 2011.07.01 | - |

| CAT-QuickHeal | 11.00 | 2011.07.01 | - |

| ClamAV | 0.97.0.0 | 2011.07.01 | - |

| Commtouch | 5.3.2.6 | 2011.07.01 | - |

| Comodo | 9244 | 2011.07.01 | - |

| DrWeb | 5.0.2.03300 | 2011.07.01 | - |

| eSafe | 7.0.17.0 | 2011.06.29 | - |

| eTrust-Vet | 36.1.8421 | 2011.07.01 | - |

| F-Prot | 4.6.2.117 | 2011.07.01 | - |

| F-Secure | 9.0.16440.0 | 2011.07.01 | - |

| Fortinet | 4.2.257.0 | 2011.07.01 | - |

| GData | 22 | 2011.07.01 | - |

| Ikarus | T3.1.1.104.0 | 2011.07.01 | - |

| Jiangmin | 13.0.900 | 2011.07.01 | - |

| K7AntiVirus | 9.107.4863 | 2011.07.01 | - |

| Kaspersky | 9.0.0.837 | 2011.07.01 | - |

| McAfee | 5.400.0.1158 | 2011.07.01 | - |

| McAfee-GW-Edition | 2010.1D | 2011.07.01 | - |

| Microsoft | 1.7000 | 2011.07.01 | - |

| NOD32 | 6258 | 2011.07.01 | - |

| Norman | 6.07.10 | 2011.07.01 | - |

| nProtect | 2011-07-01.01 | 2011.07.01 | - |

| Panda | 10.0.3.5 | 2011.07.01 | - |

| PCTools | 8.0.0.5 | 2011.07.01 | - |

| Prevx | 3.0 | 2011.07.01 | - |

| Rising | 23.64.04.03 | 2011.07.01 | - |

| Sophos | 4.67.0 | 2011.07.01 | - |

| SUPERAntiSpyware | 4.40.0.1006 | 2011.07.01 | - |

| Symantec | 20111.1.0.186 | 2011.07.01 | - |

| TheHacker | 6.7.0.1.246 | 2011.07.01 | - |

| TrendMicro | 9.200.0.1012 | 2011.07.01 | - |

| TrendMicro-HouseCall | 9.200.0.1012 | 2011.07.01 | - |

| VBA32 | 3.12.16.4 | 2011.07.01 | - |

| VIPRE | 9743 | 2011.07.01 | - |

| ViRobot | 2011.7.1.4544 | 2011.07.01 | - |

| VirusBuster | 14.0.105.2 | 2011.07.01 | - |

| MD5: b8489a7be4650d393ee07510bf941190 |

| SHA1: 17becc34c4e3ab8557f82671d692d3c2ad7f9ab7 |

| SHA256: 6f4dfc366db28de862036e92076f1ab275f1d61b14825bc41362689ac06a69fa |

| File size: 142848 bytes |

| Scan date: 2011-07-01 20:47:38 (UTC) |

Toutefois, pour Microsoft Windows Defender, socialbox.exe semblerait suspect, et "devrait leur être envoyé", afin d'améliorer l'efficacité du programme :

Espérons que le support Microsoft est bien dimensionné, car il risque de recevoir une pluie de fichiers "socialbox.exe" !

NB : du coup, il me semble intéressant de noter que SocialBox a été déplacé sur le disque, il est passé de users\username\appdata\roaming\socialbox, à program files (x86)\sociabox